Wie erstelle ich eine IPSEC VPN Verbindung¶

Das folgende HowTo beschreibt, wie sie im OpenStack Portal eine IPSEC VPN Verbindung konfigurieren können. Bitte beachten sie den Disclaimer und dass die Sicherheitseinstellungen von Firewall zu Firewall unterschiedlich sein können und sich über die Zeit ändern können.

Damit die IPSEC VPN Verbindung funktionieren kann, ist es wichtig, dass die Konfiguration auf beiden Seiten übereinstimmt. Die folgende Beschreibung bezieht sich auf die IPSEC VPN Konfiguration in OpenStack. Führen sie dazu die folgenden Schritte aus:

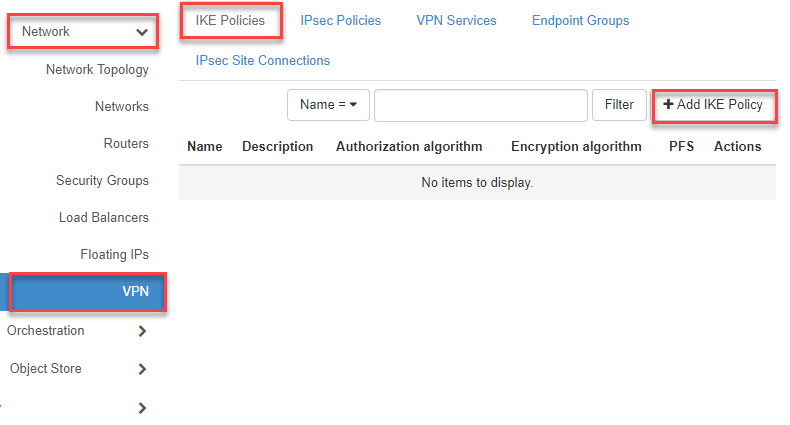

- Klicken sie links in der Navigationsleiste auf „Network Topology“

- Dann oben rechts auf die Schaltfläche „+Add IKE Policy“

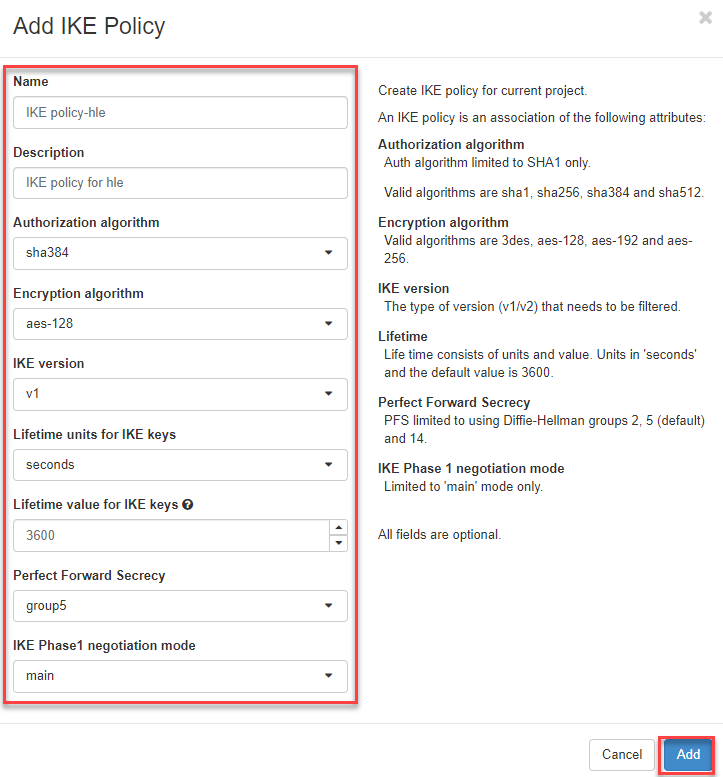

1.) Create IKE policy (Phase 1)

- Geben Sie nun in der Eingabemaske die fehlenden Informationen ein und klicken auf „Add“

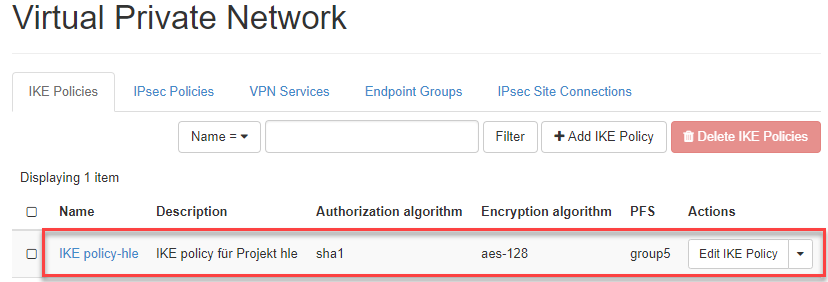

Anschliessend wird die erstellte IKE policy aufgelistet.

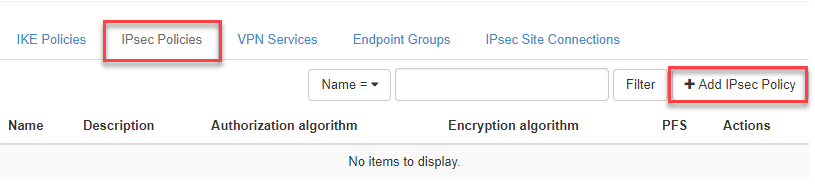

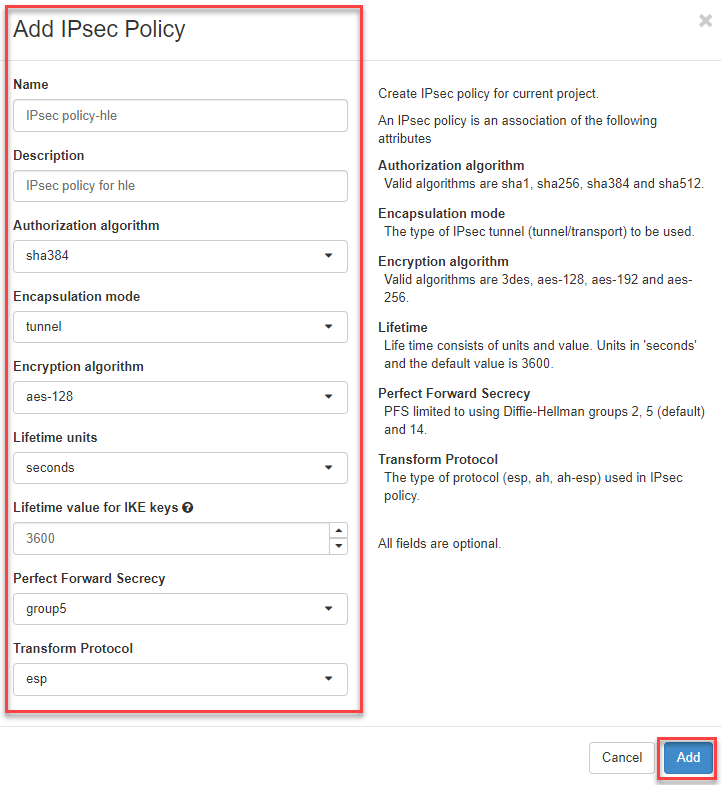

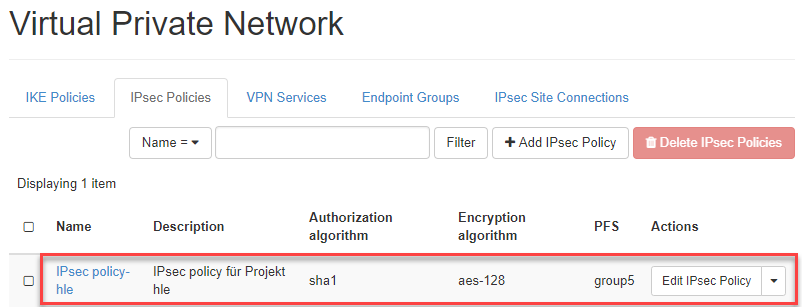

2.) Create IPsec policy (Phase 2)

- Wechseln sie nun zum Register „IPsec Policies“ und klicken oben rechts auf die Schaltfläche „+Add IPsec Policy“

- Geben sie nun die Informationen ein.

Bemerkung

Aktuell werden nur die Transform Protocol „esp“ und „ah“ unterstützt.

Anschliessend wird die erstellte IPsec policy aufgelistet.

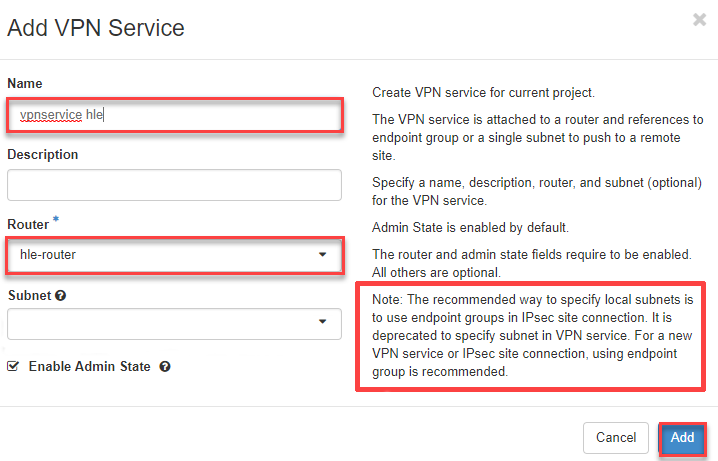

3.) Add VPN Service Hier werden die Netzwerk-Informationen von der Openstack Seite eingeben (Router und das Subnet).

Warnung

Standardmässig wird maximal ein VPN Service pro virtuellem Router unterstützt! Es sind aber mehrere Ipsec Site Connections pro virtuellem Router erlaubt, solange sie denselben VPN Service verwenden.

- Wechseln sie nun zum Register „VPN Service“, klicken sie oben rechts auf die Schaltfläche „+Add VPN Service“

- Geben sie nun die Informationen ein und klicken auf „Add“

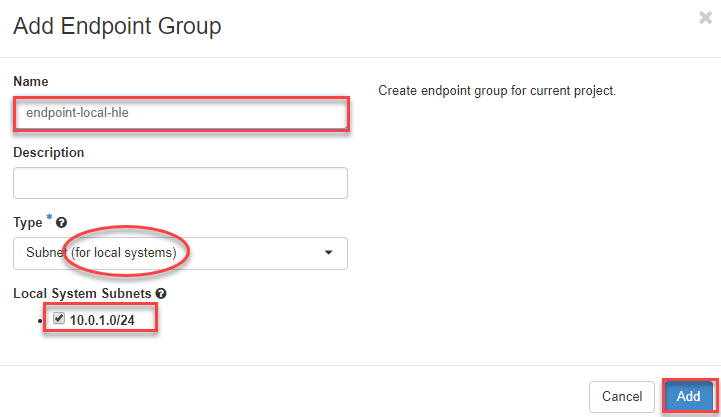

4.) Add Endpoint Groups

Hier werden die Netzwerk-Informationen A) von OpenStack (Subnet for local systems) und B) der „VPN Gegenseite“ (CIDR und External System CIDRs) eingeben.

- A) Add local Endpoint Group - Wechseln sie nun zum Register „Endpoint Groups“, klicken sie oben rechts auf die Schaltfläche „+Add Endpoint Group“ um die Endpoint Group von A) OpenStack (Subnet for local systems) anzulegen.

- Geben sie nun einen Namen für den lokalen Endpoint ein

- Wählen sie dann als Type „Subnet (for local systems)“ aus

- und setzen ein beim lokalen Subnetz

- klicken anschliessen auf „Add“

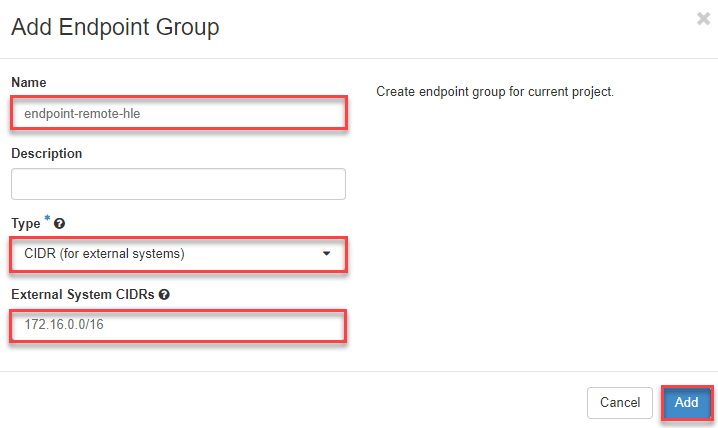

- B) Add remote Endpoint Group - Wechseln sie nun zum Register „Endpoint Groups“, klicken sie oben rechts auf die Schaltfläche „+Add Endpoint Group“ um die Endpoint Group von **B) VPN Gegenseite anzulegen.

- Geben sie nun einen Namen für den remote Endpoint ein

- Wählen sie dann als Type „CIDR (for external Systems)“ aus

- und tragen das Netzwerk der Gegenstelle ein

- klicken anschliessen auf „Add“

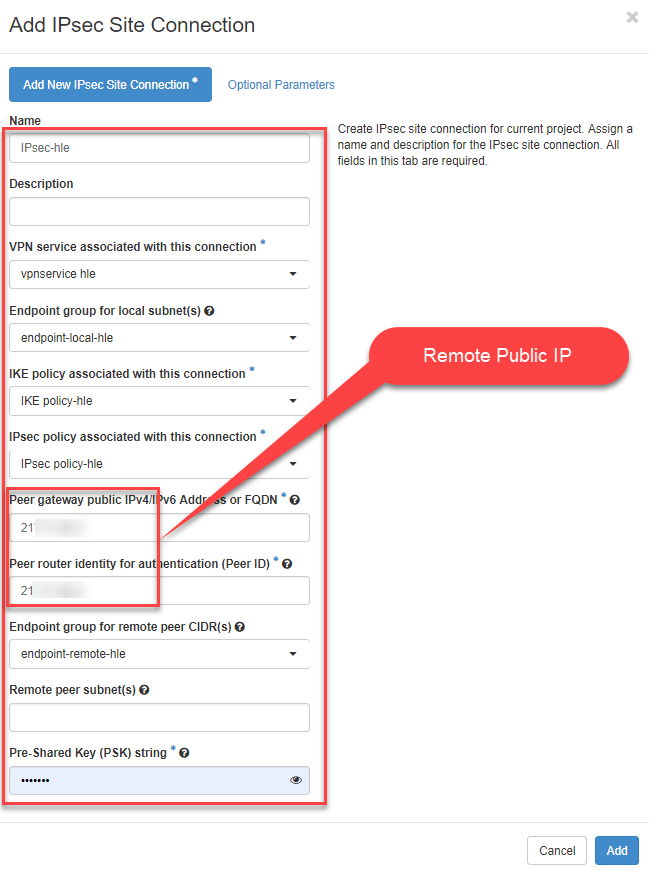

5.) Add IPsec Site-to-Site Verbindung Hier kommen die finalen Einstellungen für die IPsec Site-to-Site Verbindung.

Warnung

Standardmässig wird maximal ein VPN Service pro virtuellem Router unterstützt! Es sind aber mehrere Ipsec Site Connections pro virtuellem Router erlaubt, solange sie denselben VPN Service verwenden.

- Wechseln sie nun zum Register „IPsec Site-to-Site Connections“, klicken sie oben rechts auf die Schaltfläche „+Add IPsec Site-to-Site Connection“

- Geben sie nun die Informationen ein, bzw wählen aus den Dropdown Menüs die vorher eingestellte Parameter aus.

- klicken anschliessend auf „Add“

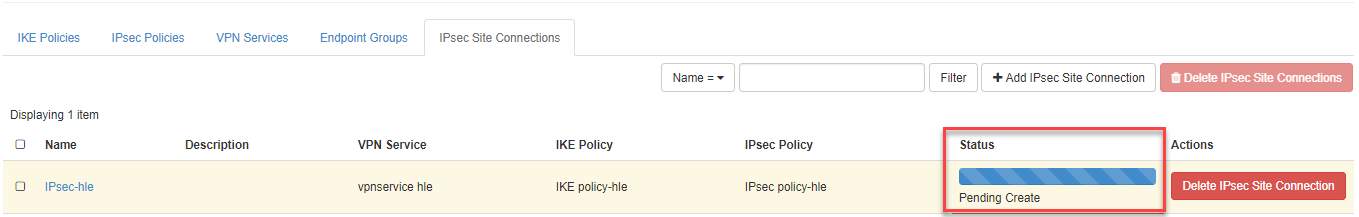

Anschliessend wird, falls alles richtig konfiguriert wurde, die erstellte IPSEC VPN Verbindung mit dem Status „Activ“ aufgelistet (IPSEC Tunnel kommt hoch).

Bemerkung

Falls die Einstellungen falsch sind bleibt der Status auf Pending bis die Negotiation (Phase 1 und 2) mit der Remote Seite übereinstimmen. Löschen sie in diesem Fall die Site Connection und erstellen sie diese erneut mit den richtigen Parametern.